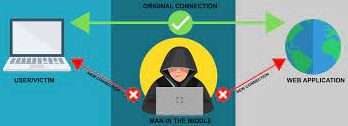

मैन इन मिडल (एमआईटीएम) अटैक एक सामान्य शब्द है जब कोई अपराधी किसी उपयोगकर्ता और एप्लिकेशन के बीच बातचीत में खुद को शामिल करता है – या तो छिपने के लिए या किसी एक पक्ष का प्रतिरूपण करने के लिए, जिससे ऐसा प्रतीत होता है कि यह जानकारी का सामान्य आदान-प्रदान है।

हमले का लक्ष्य व्यक्तिगत जानकारी, जैसे लॉगिन क्रेडेंशियल, खाता विवरण और क्रेडिट कार्ड नंबर चुराना है। लक्ष्य आम तौर पर वित्तीय अनुप्रयोगों, सास व्यवसायों, ई-कॉमर्स साइटों और अन्य वेबसाइटों के उपयोगकर्ता होते हैं जहां लॉग इन करना आवश्यक होता है।

किसी हमले के दौरान प्राप्त जानकारी का उपयोग कई उद्देश्यों के लिए किया जा सकता है, जिसमें पहचान की चोरी, अस्वीकृत फंड ट्रांसफर या अवैध पासवर्ड परिवर्तन शामिल हैं।

तो जानते है कि हैकर इसे कैसे हैक करते है

एमआईटीएम हमले की प्रगति

सफल एमआईटीएम निष्पादन के दो अलग-अलग चरण हैं: अवरोधन और डिक्रिप्शन।

अवरोधन

पहला चरण हमलावर के नेटवर्क के माध्यम से उपयोगकर्ता ट्रैफ़िक को उसके इच्छित गंतव्य तक पहुंचने से पहले रोकता है।

ऐसा करने का सबसे आम (और सरल) तरीका एक निष्क्रिय हमला है जिसमें एहमलावर मुक्त करता है,दुर्भावनापूर्ण वाईफाई हॉटस्पॉट जनता के लिए उपलब्ध हैं । आम तौर पर उनका नाम उनके स्थान के अनुरूप रखा जाता है, इसलिए वे पासवर्ड से सुरक्षित नहीं होते हैं। एक बार जब कोई पीड़ित ऐसे हॉटस्पॉट से जुड़ जाता है, तो हमलावर को किसी भी ऑनलाइन डेटा एक्सचेंज में पूर्ण दृश्यता प्राप्त हो जाती है।

अवरोधन के लिए अधिक सक्रिय दृष्टिकोण अपनाने के इच्छुक हमलावर निम्नलिखित हमलों में से एक शुरू कर सकते हैं:

आईपी स्पूफिंग में एक हमलावर आईपी पते में पैकेट हेडर को बदलकर खुद को एक एप्लिकेशन के रूप में प्रच्छन्न करता है। परिणामस्वरूप, एप्लिकेशन से जुड़े यूआरएल तक पहुंचने का प्रयास करने वाले उपयोगकर्ताओं को हमलावर की वेबसाइट पर भेजा जाता है।

एआरपी स्पूफिंग नकली एआरपी संदेशों का उपयोग करके स्थानीय क्षेत्र नेटवर्क पर एक हमलावर के मैक पते को एक वैध उपयोगकर्ता के आईपी पते के साथ जोड़ने की प्रक्रिया है। परिणामस्वरूप, उपयोगकर्ता द्वारा होस्ट आईपी पते पर भेजा गया डेटा इसके बजाय हमलावर को प्रेषित किया जाता है।

डीएनएस स्पूफिंग , जिसे डीएनएस कैश पॉइज़निंग के रूप में भी जाना जाता है, में डीएनएस सर्वर में घुसपैठ करना और वेबसाइट के एड्रेस रिकॉर्ड को बदलना शामिल है। परिणामस्वरूप, साइट तक पहुंचने का प्रयास करने वाले उपयोगकर्ताओं को परिवर्तित DNS रिकॉर्ड द्वारा हमलावर की साइट पर भेजा जाता है।

डिक्रिप्शन

अवरोधन के बाद, कोई भी दोतरफाउपयोगकर्ता या एप्लिकेशन को सचेत किए बिना एसएसएल ट्रैफ़िक को डिक्रिप्ट करने की आवश्यकता है। इसे प्राप्त करने के लिए कई विधियाँ मौजूद हैं:

एक सुरक्षित साइट पर प्रारंभिक कनेक्शन अनुरोध किए जाने के बाद HTTPS स्पूफिंग पीड़ित के ब्राउज़र पर एक नकली प्रमाणपत्र भेजता है। इसमें समझौता किए गए एप्लिकेशन से जुड़ा एक डिजिटल थंबप्रिंट होता है, जिसे ब्राउज़र विश्वसनीय साइटों की मौजूदा सूची के अनुसार सत्यापित करता है। इसके बाद हमलावर पीड़ित द्वारा दर्ज किए गए किसी भी डेटा को एप्लिकेशन तक पहुंचने से पहले उस तक पहुंचने में सक्षम होता है।

SSL BEAST (SSL/TLS के विरुद्ध ब्राउज़र शोषण) SSL में TLS संस्करण 1.0 भेद्यता को लक्षित करता है। यहां, पीड़ित का कंप्यूटर दुर्भावनापूर्ण जावास्क्रिप्ट से संक्रमित है जो वेब एप्लिकेशन द्वारा भेजे गए एन्क्रिप्टेड कुकीज़ को रोकता है। फिर ऐप की सिफर ब्लॉक चेनिंग (सीबीसी) से समझौता किया जाता है ताकि उसकी कुकीज़ और प्रमाणीकरण टोकन को डिक्रिप्ट किया जा सके।

एसएसएल अपहरण तब होता है जब कोई हमलावर टीसीपी हैंडशेक के दौरान उपयोगकर्ता और एप्लिकेशन दोनों को जाली प्रमाणीकरण कुंजी भेजता है। यह एक ऐसा प्रतीत होता है कि सुरक्षित कनेक्शन स्थापित करता है, जबकि वास्तव में, बीच में बैठा व्यक्ति पूरे सत्र को नियंत्रित करता है।

एसएसएल स्ट्रिपिंग एप्लिकेशन से उपयोगकर्ता को भेजे गए टीएलएस प्रमाणीकरण को रोककर HTTP से HTTPS कनेक्शन को डाउनग्रेड कर देती है। एप्लिकेशन के साथ सुरक्षित सत्र बनाए रखते हुए हमलावर उपयोगकर्ता को एप्लिकेशन की साइट का एक अनएन्क्रिप्टेड संस्करण भेजता है। इस बीच, उपयोगकर्ता का पूरा सत्र हमलावर को दिखाई देता है।

बीच में आदमी के हमले की रोकथाम

एमआईटीएम हमलों को रोकने के लिए उपयोगकर्ताओं की ओर से कई व्यावहारिक कदमों के साथ-साथ अनुप्रयोगों के लिए एन्क्रिप्शन और सत्यापन विधियों के संयोजन की आवश्यकता होती है।

उपयोगकर्ताओं के लिए, इसका अर्थ है:

ऐसे वाईफाई कनेक्शन से बचें जो पासवर्ड से सुरक्षित नहीं हैं।

किसी वेबसाइट को असुरक्षित बताने वाले ब्राउज़र नोटिफिकेशन पर ध्यान दें।

जब कोई सुरक्षित एप्लिकेशन उपयोग में न हो तो उसे तुरंत लॉग आउट करें।

संवेदनशील लेनदेन करते समय सार्वजनिक नेटवर्क (उदाहरण के लिए, कॉफी शॉप, होटल) का उपयोग नहीं करना।

वेबसाइट संचालकों के लिए,टीएलएस और एचटीटीपीएस सहित सुरक्षित संचार प्रोटोकॉल , प्रेषित डेटा को मजबूती से एन्क्रिप्ट और प्रमाणित करके स्पूफिंग हमलों को कम करने में मदद करते हैं। ऐसा करने से साइट ट्रैफ़िक का अवरोधन रुक जाता है और प्रमाणीकरण टोकन जैसे संवेदनशील डेटा का डिक्रिप्शन अवरुद्ध हो जाता है ।

अनुप्रयोगों के लिए अपनी साइट के प्रत्येक पृष्ठ को सुरक्षित करने के लिए एसएसएल/टीएलएस का उपयोग करना सर्वोत्तम अभ्यास माना जाता है, न कि केवल उन पृष्ठों को जिनमें उपयोगकर्ताओं को लॉग इन करने की आवश्यकता होती है। ऐसा करने से किसी हमलावर द्वारा किसी असुरक्षित पर ब्राउज़ करने वाले उपयोगकर्ता से सत्र कुकीज़ चुराने की संभावना कम हो जाती है । लॉग इन करते समय किसी वेबसाइट का अनुभाग।’